Introduction to Amazon Virtual Private Cloud (VPC)

概览

本实验将向您介绍 Amazon Virtual Private Cloud (Amazon VPC)。在本实验中,您将使用 Amazon VPC 向导创建 VPC、附加互联网网关、添加子网,然后为 VPC 定义路由,以便流量可以在子网和互联网网关之间流动。

涵盖的主题

完成本实验后,您将能够:

使用 VPC 向导创建 Amazon VPC

了解 VPC 的基本组件,包括:

公有子网和私有子网

路由表和路由

NAT 网关

网络 ACL

什么是 Amazon Virtual Private Cloud (VPC)?

借助 Amazon Virtual Private Cloud (Amazon VPC),您可以在 Amazon Web Services (AWS) 云中预置一个逻辑隔离分区,让您在自己定义的虚拟网络中启动 AWS 资源。您可以完全掌控您的虚拟联网环境,包括选择自有的 IP 地址范围、创建子网,以及配置路由表和网关。 您可以在 VPC 中同时使用 IPv4 和 IPv6,保护资源和应用程序的安全并实现轻松访问。

任务 1:创建 Amazon VPC

在此任务中,您将使用 VPC 向导创建 Amazon VPC。该向导将根据您指定的参数自动创建 VPC。使用 VPC 向导比手动创建 VPC 的各个组件简单得多。

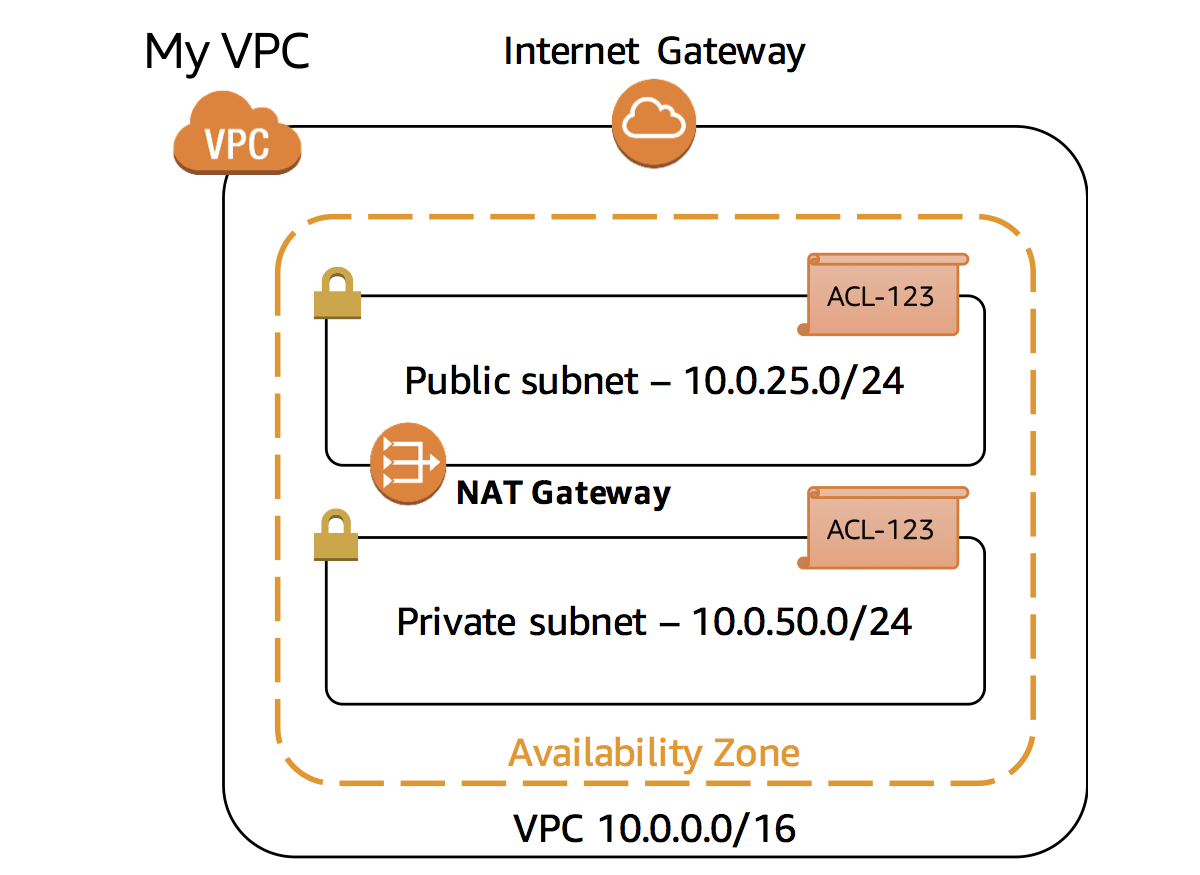

以下是您将创建的 VPC 的概览:

本实验稍后会更详细地介绍每个组件。

在 AWS 管理控制台顶部服务菜单右侧的搜索栏中,搜索 VPC,然后从列表中选择 VPC。

单击左上角的 VPC 控制面板。

单击

Create VPC在 Create VPC页面的 VPC settings(VPC 设置)部分下,选择

VPC and more。

配置以下字段:在自动生成名称标签下,确保自动生成处于选中状态,并在文本框中输入

Lab。

可用区数量:选择1。

公有子网数量:选择1。

私有子网数量:选择1。展开自定义私有子网 CIDR 块: 自定义公有子网 CIDR 块:

10.0.25.0/24

自定义私有子网 CIDR 块:10.0.50.0/24

NAT 网关 :选择In 1 AZ

VPC 终端节点:None单击创建 VPC 现在将创建您的 VPC。状态窗口会显示进度。您的 VPC 创建完成后,状态窗口会确认已成功创建。创建过程可能需要几分钟的时间。

选择查看 VPC。

复制 VPC ID 值并将其粘贴到文本编辑器中。

任务 2:了解 VPC

在此任务中,您将了解由 VPC 向导创建的 VPC 组件。

选择左侧面板中的

Your VPCs。搜索在上一步保存的 VPC ID 值。

找到您的 VPC Name列,您的 VPC 是使用名称 Lab-vpc 创建的。

如果按 VPC 进行筛选下未显示 Lab-vpc,请刷新屏幕,然后再次单击

选择 VPC。在左侧导航窗格中,单击

互联网网关。

系统将显示您的 VPC 的互联网网关。

互联网网关会将您的 VPC 连接到互联网。如果未显示互联网网关,那么 VPC 将无法连接到互联网。

互联网网关是可水平扩展、冗余且高度可用的 VPC 组件。因此,它不会对网络流量造成可用性风险或带宽限制。

在左侧导航窗格中,单击

子网。 子网是 VPC 的子集。子网具有以下特点:

属于特定 VPC

位于单个可用区中(VPC 可以跨多个可用区)

具有 IP 地址范围(称为 CIDR 范围,代表无类域间路由)

系统将显示您的 VPC 的两个子网:一个公有子网和一个私有子网。

在 Name(名称)列中选择以 Lab-subnet-public 开头的 公有子网。 检查下方窗格中显示的信息:

每个子网都分配有唯一子网 ID。

IPv4 CIDR 为 10.0.25.0/24 表示子网包含从 10.0.25.0 至 10.0.25.255 的 IP 地址范围。(也支持 IPv6,但不是本实验的一部分。)

子网共有 256 个可能的地址,但仅有 250 个可用 IP。这是因为每个子网中有多个预留地址,而其中一个 IP 地址已被 NAT 网关占用。

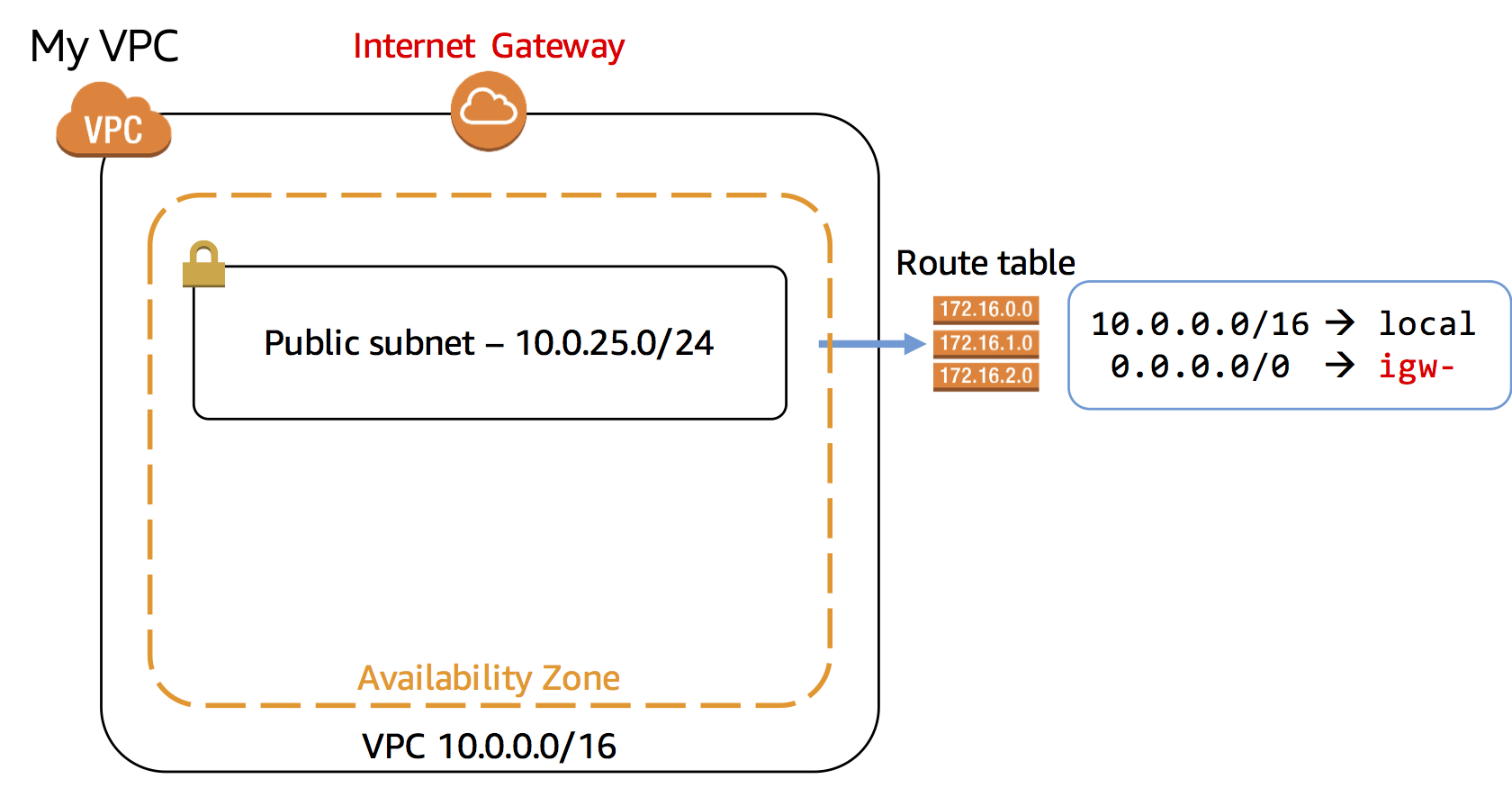

为什么此子网被认为是公有子网? 答案在于子网路由。

单击路由表选项卡。 每个子网与一个路由表关联,后者会指定出站流量通过哪些路由离开子网。这就像地址簿,根据目的地列出流量的去向。

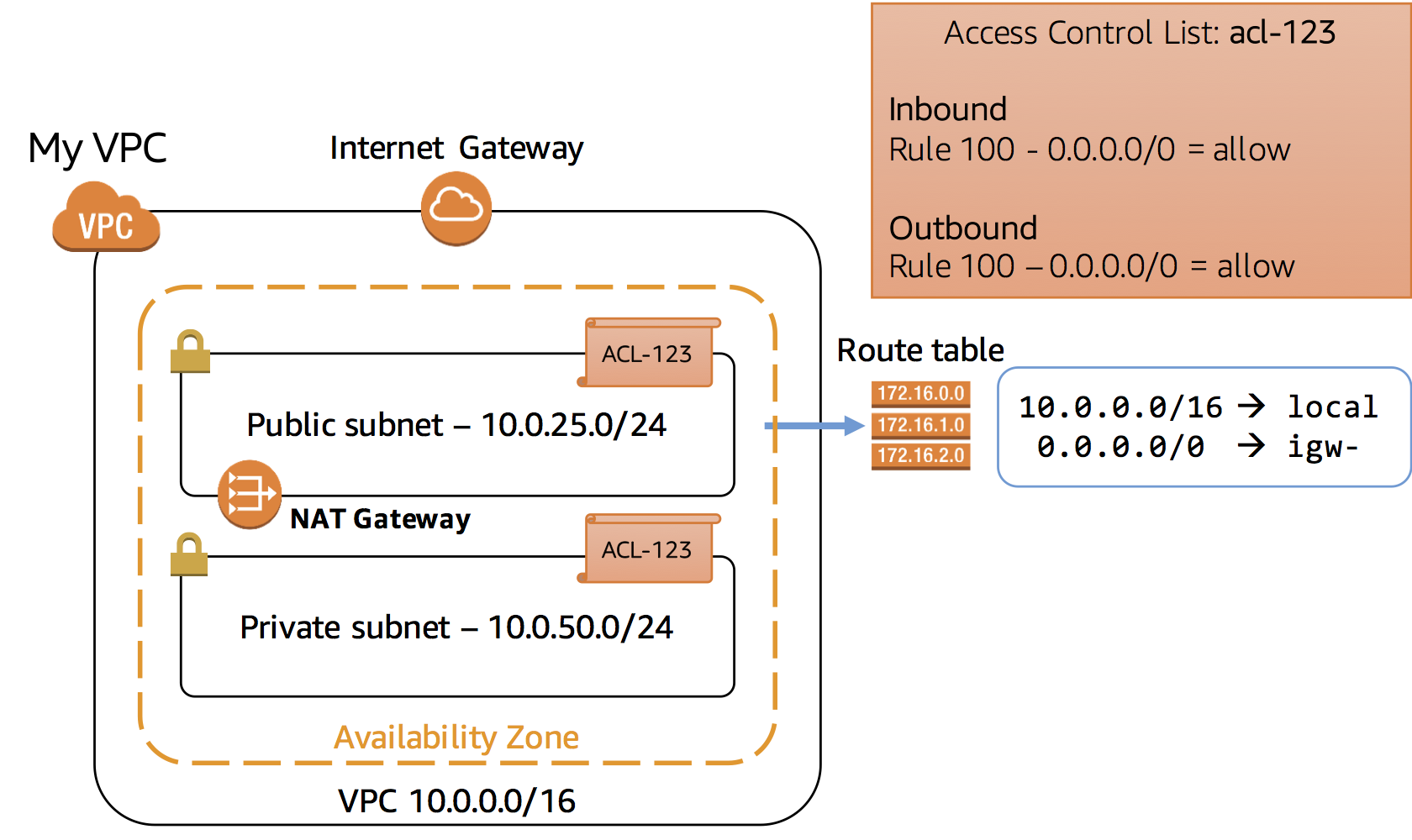

在与您的公有子网关联的路由表中,有两个路由:

Route 10.0.0.0/16 | local(路由 10.0.0.0/16 | local)会将目的地为 VPC 中其他位置的流量(范围为 10.0.0.0/16)引向 VPC 中的本地位置。此流量不会离开 VPC。

Route 0.0.0.0/0 | igw-(路由 0.0.0.0/0 | igw-)会将所有流量都引向互联网网关。

路由规则从限制性最高(斜杠后面的数字越大,限制性越高)到限制性最低(即 0.0.0.0/0,因为这指的是整个互联网)进行评估。因此,如果流量在 VPC 范围内,则首先在 VPC 内发送,否则就发送到互联网。您可以根据特定网络配置进一步编辑规则。

如果此子网关联的路由表具有指向互联网网关的路由,则此子网是 公有子网。也就是说,可以通过互联网访问。

单击网络 ACL选项卡。 网络访问控制列表 (ACL) 是 VPC 的可选安全层,用作防火墙来控制进出子网的流量。作用在子网边界上,既可以做白名单也可以做黑名单,无状态(出,入都有设规则)

Rule 100 Inbound(规则 100 入站)允许所有入站流量流入公有子网。

Rule 100 Outbound(规则 100 出站)允许所有流量流出公有子网。

每个规则集中的第二行都显示了一个星号 (*),在流量与之前的任何规则都不匹配的情况下充当全方位规则。

在左侧导航窗格中,单击

子网。在窗口顶部,选择所需的 私有子网名称列中以 Lab-subnet-private 开头的私有子网,并确保它是唯一被选中的行。

选择 Tags选项卡。

该子网已使用以值 Lab-subnet-private 开头的 Name 键进行标记。标签可以帮助您管理和标识您的 AWS 资源。

单击

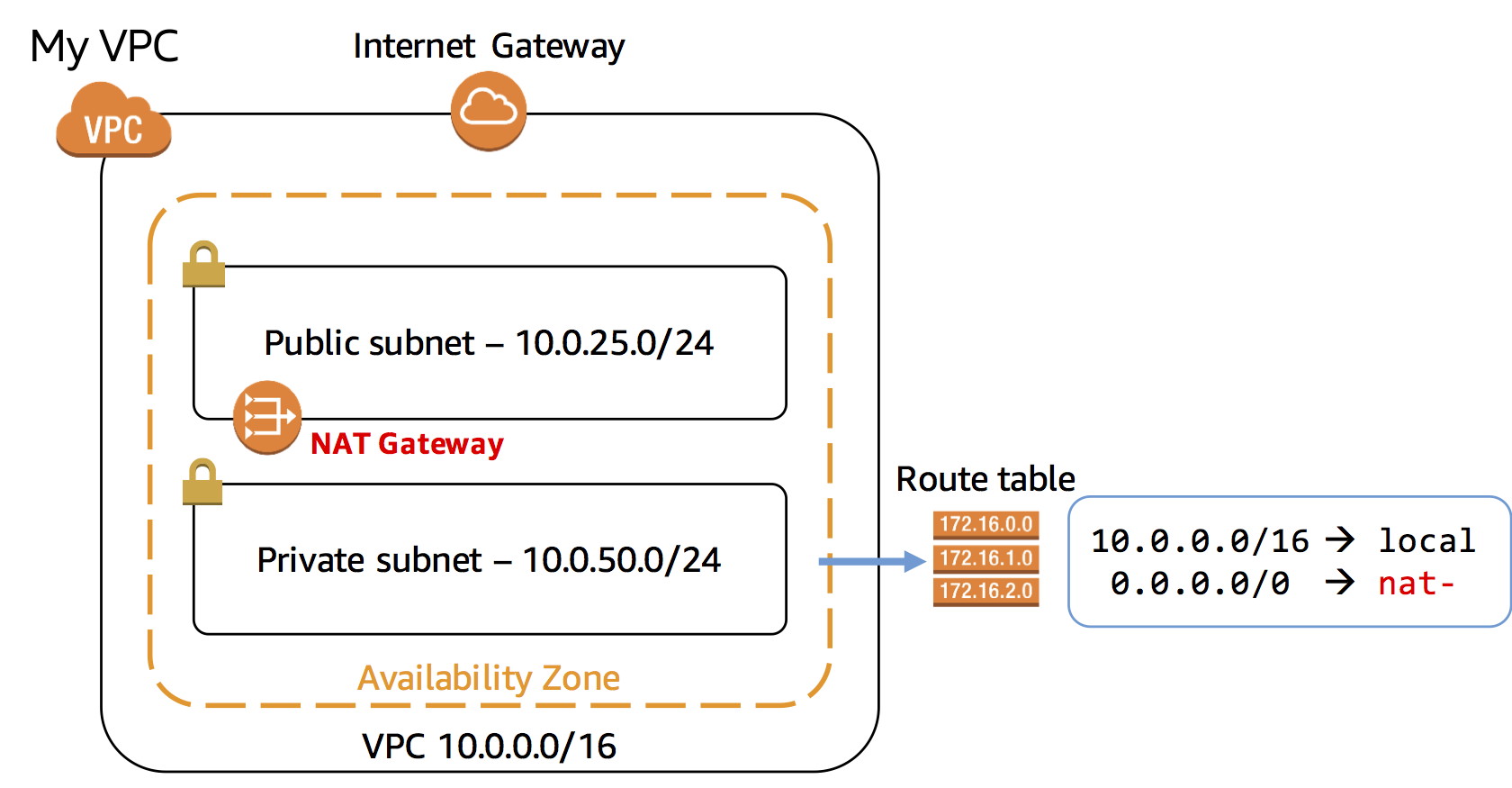

路由表选项卡。 私有子网的路由表采用以下配置:

Route 10.0.0.0/16 | local(路由 10.0.0.0/16 | local)与公有子网相同。

Route 0.0.0.0 | nat-(路由 0.0.0.0 | nat-)会将流量引向 NAT 网关。

此子网没有通往互联网网关的路由。因此,这是 私有子网。

在左侧导航窗格中,单击

NAT 网关。

系统将显示 NAT 网关。

网络地址转换 ***(NAT网关)**使私有子网中的资源能够连接到互联网和 VPC 外的其他资源。这是仅限出站的连接,这意味着连接必须从私有子网内发起。互联网上的资源无法发起入站连接。因此,这是一种保证资源私有和提高 VPC 资源安全性的手段。

在左侧导航窗格中,单击

安全组。选择与您复制到文本编辑器的 VPC ID 匹配的安全组,然后单击

入站规则选项卡。

安全组充当实例的虚拟防火墙,用于控制入站和出站流量。

默认拒绝入,允许所有流量流出公有子网 只能做白名单

总结

恭喜! 现在,您已成功完成以下任务:

使用 VPC 向导创建 Amazon VPC。 了解 VPC 的基本组件。

结束实验

遵循以下步骤关闭控制台并结束实验。

返回至 AWS Management Console。

在页面的右上角,选择 AWSLabsUser,然后选择 Sign out(退出)。

选择 End lab(结束实验),然后确认您要结束实验。